1、HexStrike AI 介紹

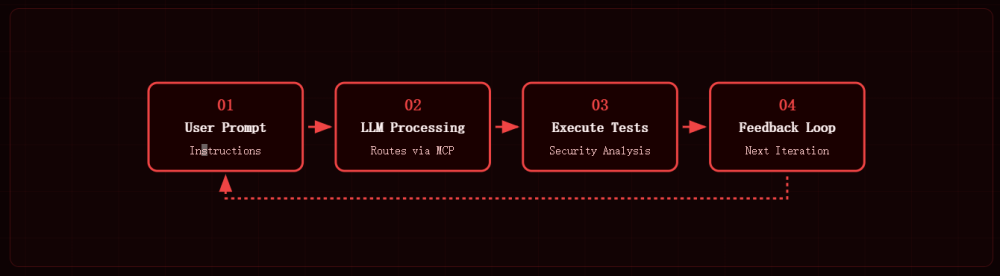

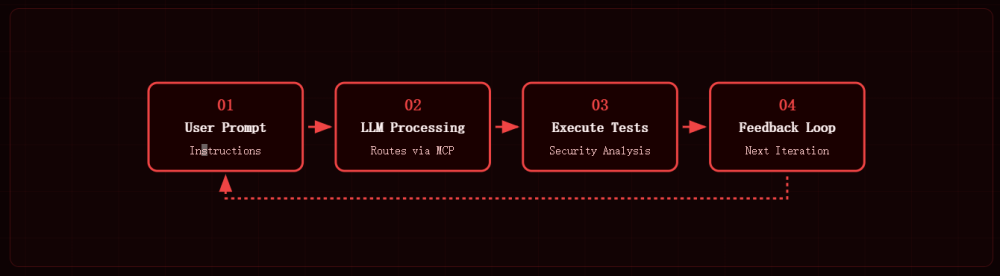

HexStrike AI 是一個(gè)革命性的人工智能驅(qū)動(dòng)的進(jìn)攻性安全框架,它將專業(yè)安全工具與自主人工智能代理相結(jié)合,提供全面的安全測(cè)試能力。HexStrike AI基于多代理架構(gòu)構(gòu)建,利用智能決策、實(shí)時(shí)漏洞分析和先進(jìn)的自動(dòng)化技術(shù)徹底改變安全專業(yè)人員處理滲透測(cè)試、漏洞賞金狩獵和 CTF 挑戰(zhàn)的方式。HexStrike AI的工作原理是通過(guò)MCP與外部LLM進(jìn)行人機(jī)交互,形成提示、分析、執(zhí)行和反饋的連續(xù)循環(huán)。其工作示意圖如下

2、HexStrike AI 本地搭建

HexStrike AI官方網(wǎng)站地址為

https://www.hexstrike.com/

其開(kāi)源代碼庫(kù)地址為

https://github.com/0x4m4/hexstrike-ai

可以從上述網(wǎng)站中獲得HexStrike AI文檔、代碼信息以及相關(guān)最新資訊。

hexstrike MCPs Server依賴于python環(huán)境,所以在操作系統(tǒng)方面有很好的擴(kuò)展性,支持Windows/Linux/Mac等主流操作系統(tǒng)。但是由于HexStrike AI本質(zhì)上還是需要調(diào)用系統(tǒng)上已有的滲透測(cè)試工具來(lái)完成自動(dòng)化滲透,所以推薦將hexstrike MCPs Server安裝在Kali Linux中,Kali Linux自帶了非常多的安全工具,這樣可以免去一些安裝滲透測(cè)試工具的繁瑣操作。

首先安裝kali,從https://www.kali.org/下載鏡像安裝即可

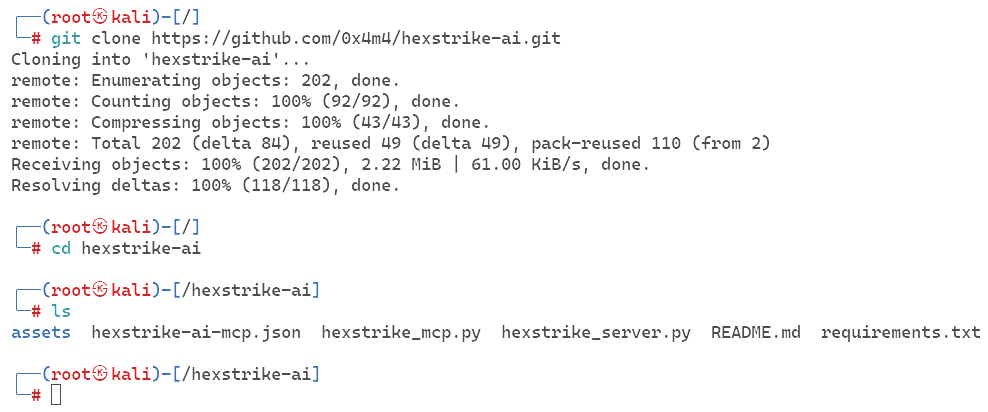

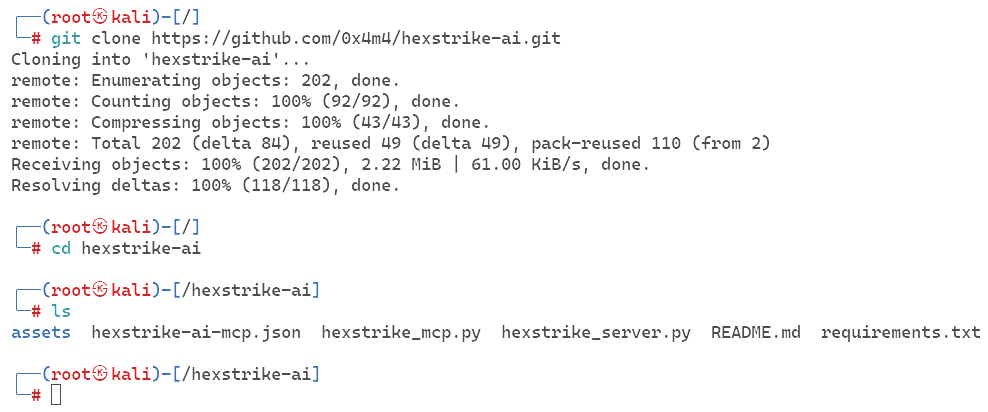

執(zhí)行如下命令,拉取HexStrike AI源代碼倉(cāng)庫(kù)

git clonehttps://github.com/0x4m4/hexstrike-ai.git

cd hexstrike-ai

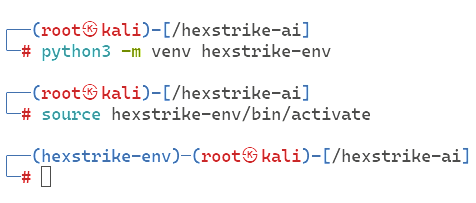

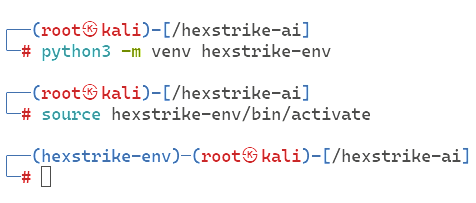

然后執(zhí)行如下命令,創(chuàng)建一個(gè)python虛擬環(huán)境并激活,hexstrike MCPs Server會(huì)運(yùn)行在這個(gè)虛擬環(huán)境中

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate

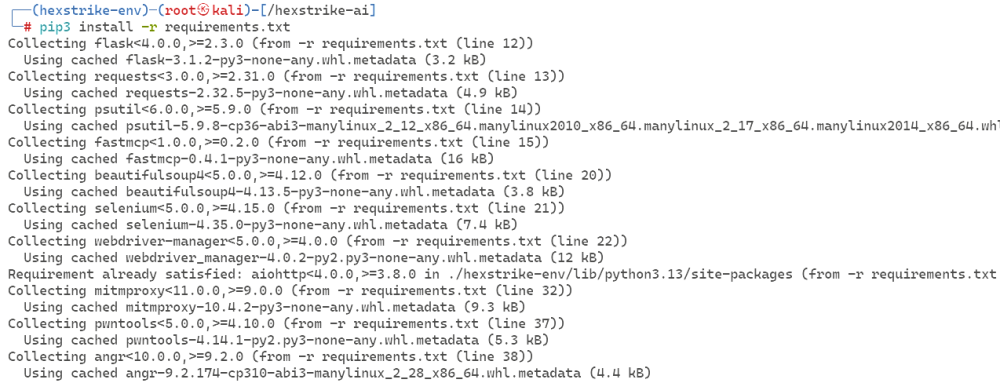

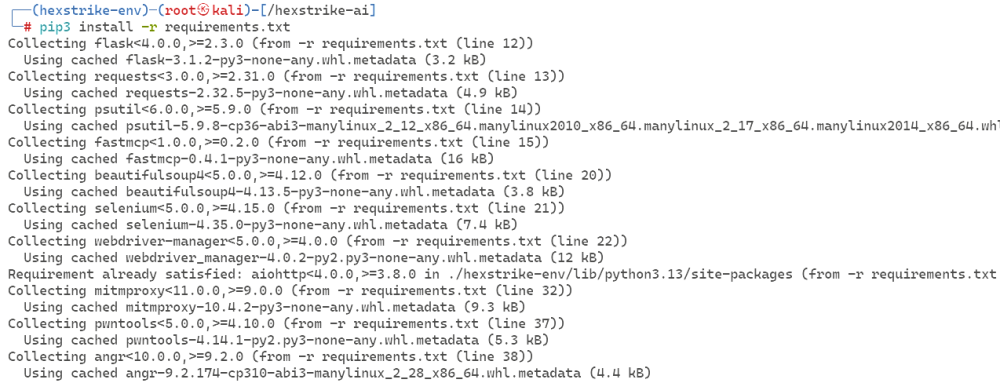

安裝hexstrike MCPs Server所需要的依賴,安裝過(guò)程中可能會(huì)因?yàn)榫W(wǎng)絡(luò)問(wèn)題或依賴版本問(wèn)題出現(xiàn)報(bào)錯(cuò),按照?qǐng)?bào)錯(cuò)提示解決即可

pip3 install -r requirements.txt

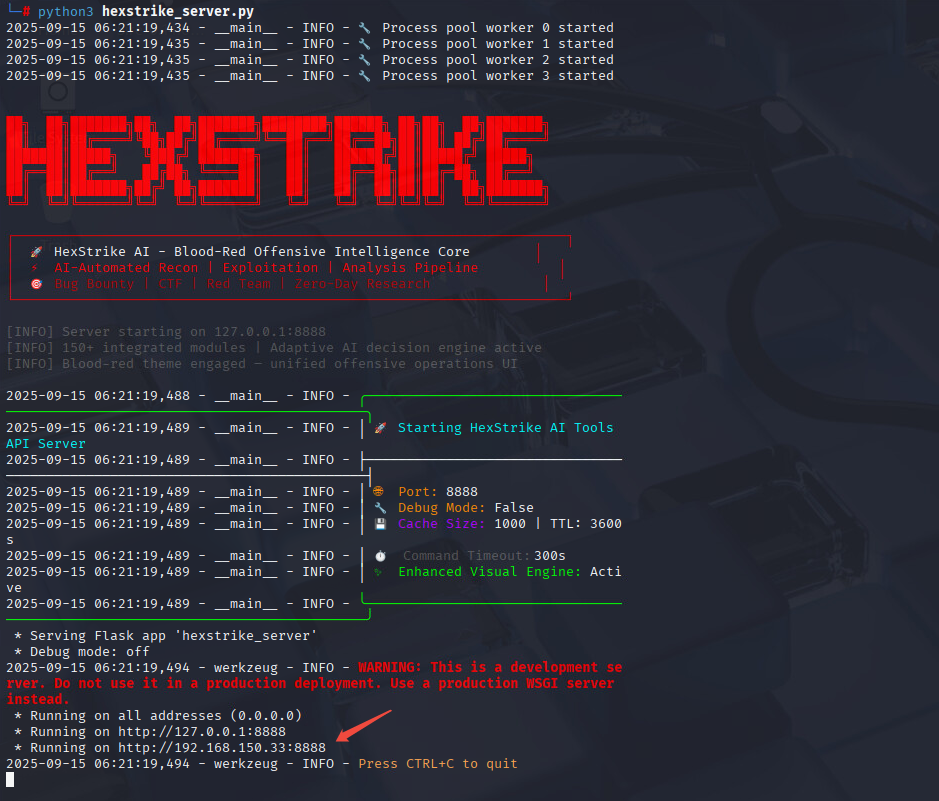

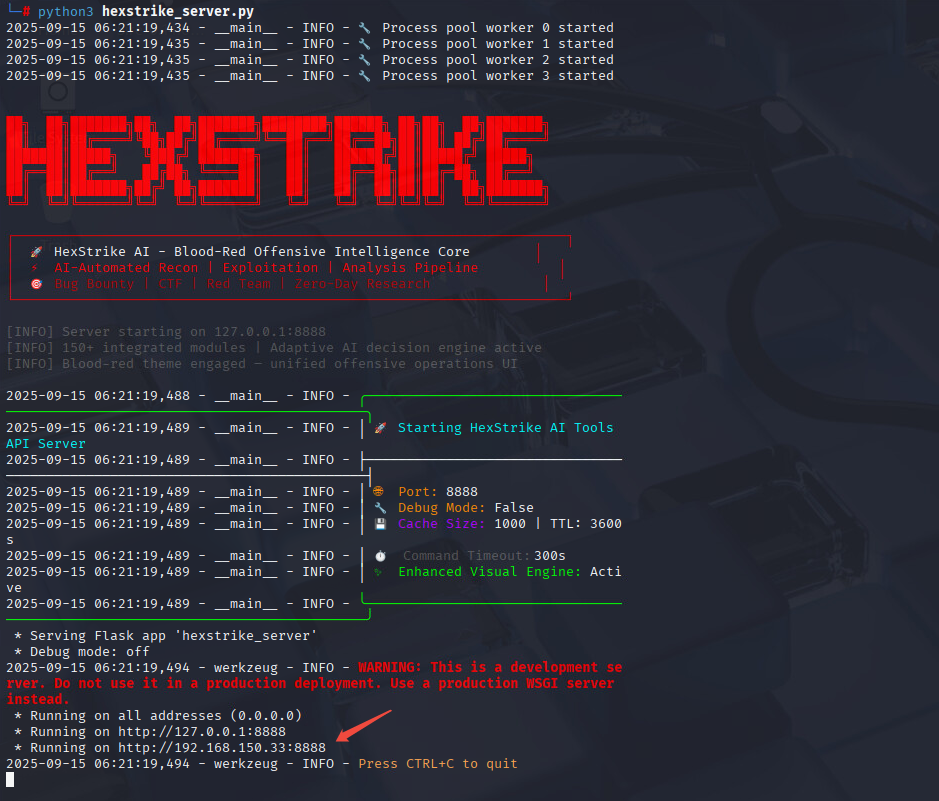

最后運(yùn)行hexstrike_server.py腳本,完成hexstrike MCPs服務(wù)端的搭建啟動(dòng)工作

python3 hexstrike_server.py

啟動(dòng)成功后會(huì)得到一個(gè)MCP服務(wù)的連接地址,客戶端需要這個(gè)地址進(jìn)行調(diào)用

接下來(lái)進(jìn)行客戶端的安裝和配置

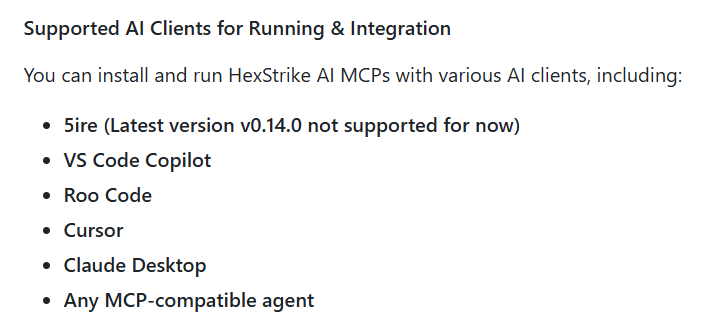

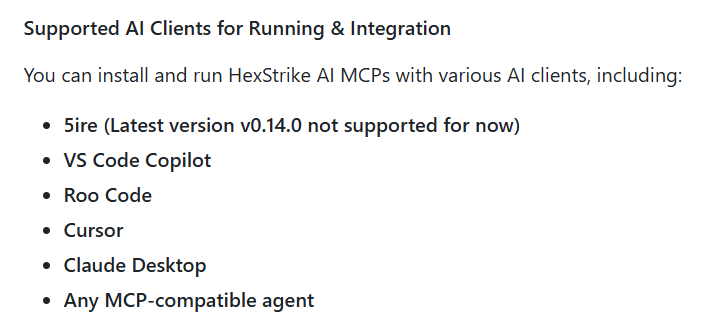

官方文檔中顯示支持5ire、VS Code Copilot、Cursor、Claude Desktop等具備MCP agent能力的客戶端

這里使用HexStrike AI官方演示視頻中的5ire作為MCP客戶端

https://github.com/nanbingxyz/5ire

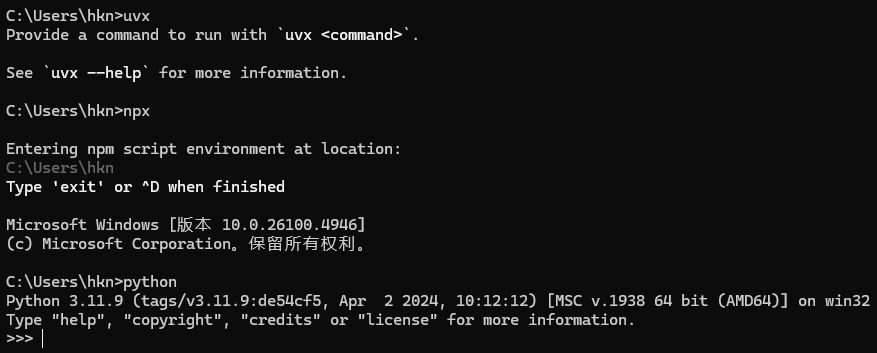

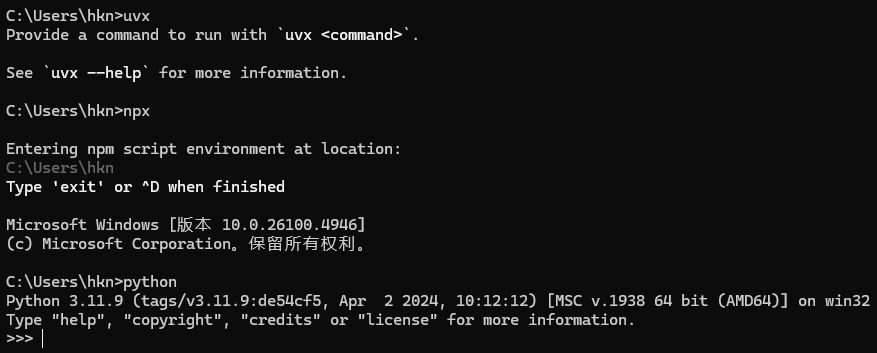

下載對(duì)應(yīng)系統(tǒng)的安裝包文件即可,需要注意的是5ire客戶端需要依賴Python、Node.js、uv環(huán)境,需要事先進(jìn)行安裝

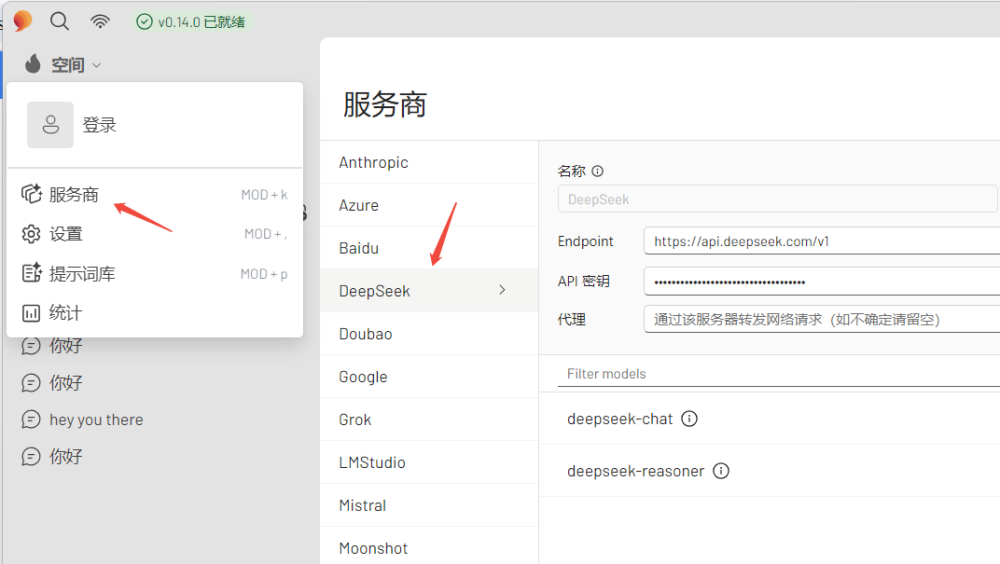

啟動(dòng)安裝好后的5ire客戶端如下圖所示

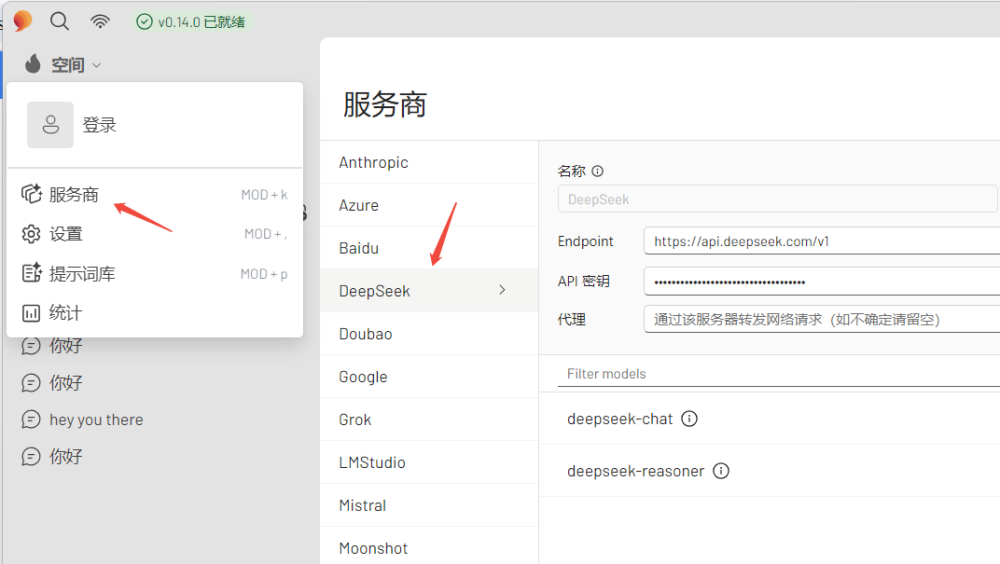

配置一下大模型服務(wù)商,這里使用的是depseek的大模型,填寫自己的api密鑰

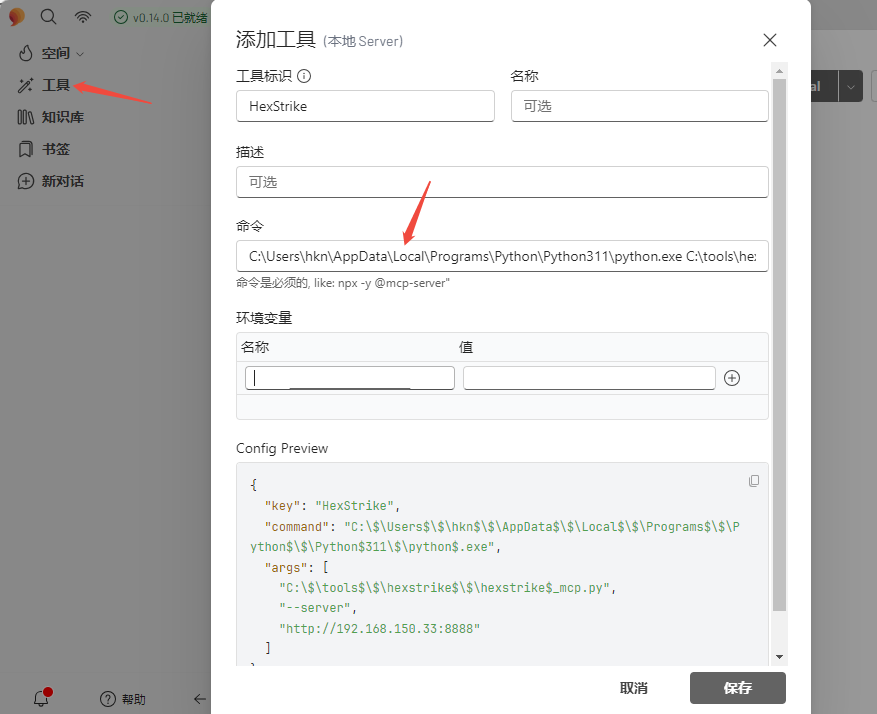

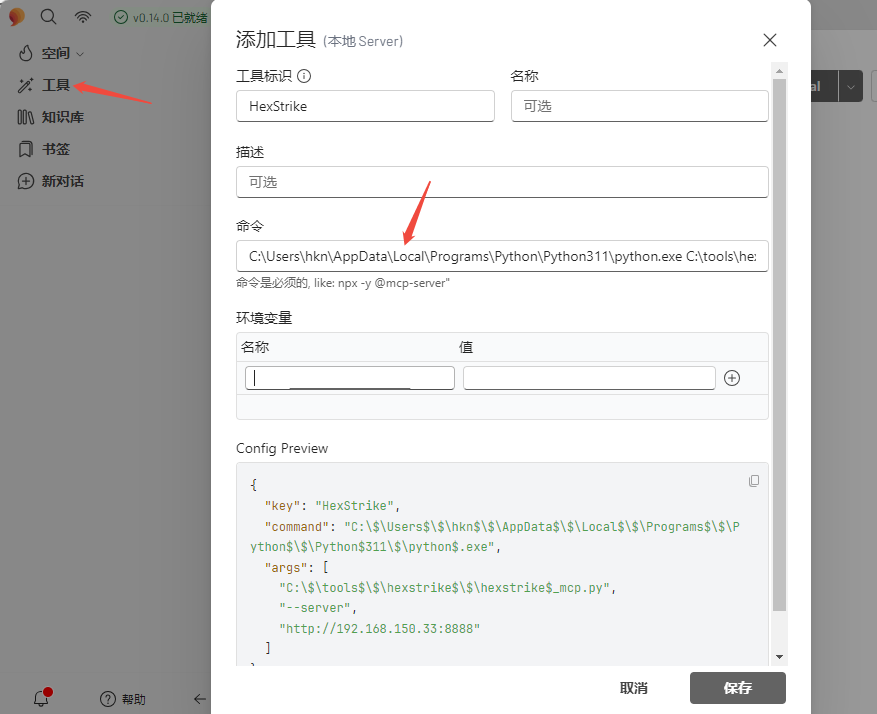

然后開(kāi)始配置工具,主要就是配置命令這一項(xiàng),需要配置客戶端python的絕對(duì)路徑、hexstrike_mcp.py的絕對(duì)路徑以及上述MCP服務(wù)端地址,具體命令示例如下

C:\Users\hkn\AppData\Local\Programs\Python\Python311\python.exe C:\tools\hexstrike\hexstrike_mcp.py --serverhttp://192.168.150.33:8888

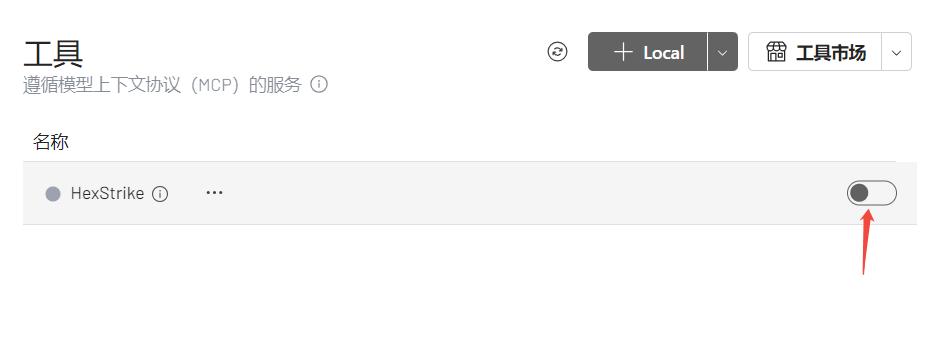

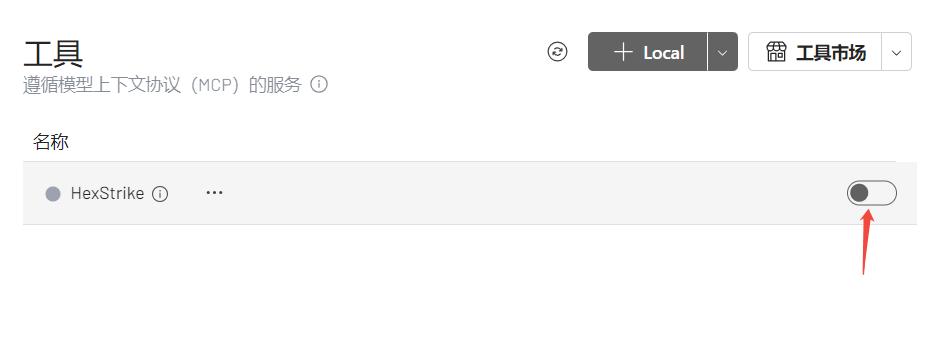

配置好后開(kāi)啟該工具即可

至此,hexstrike MCPs Server以及MCP客戶端已經(jīng)全部配置完成。

3、HexStrike AI 自動(dòng)化滲透測(cè)試

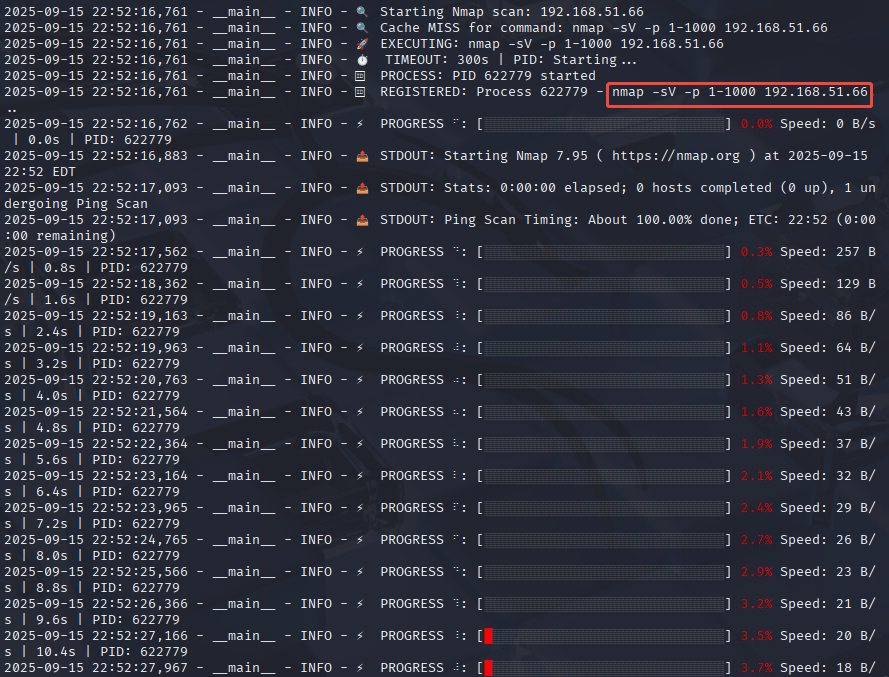

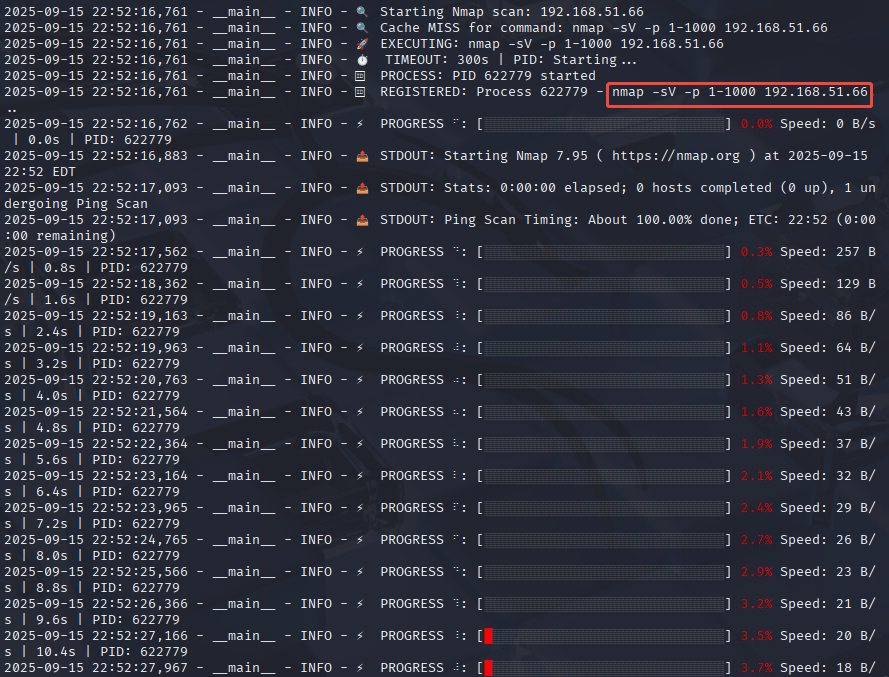

在5ire中新建一個(gè)對(duì)話,輸入想要執(zhí)行的滲透測(cè)試任務(wù),比如,“幫我對(duì)192.168.51.66進(jìn)行常見(jiàn)的1000端口掃描”

查看MCP server中的日志,發(fā)現(xiàn)其執(zhí)行了nmap -sV -p 1-1000 192.168.51.66命令來(lái)完成掃描任務(wù)

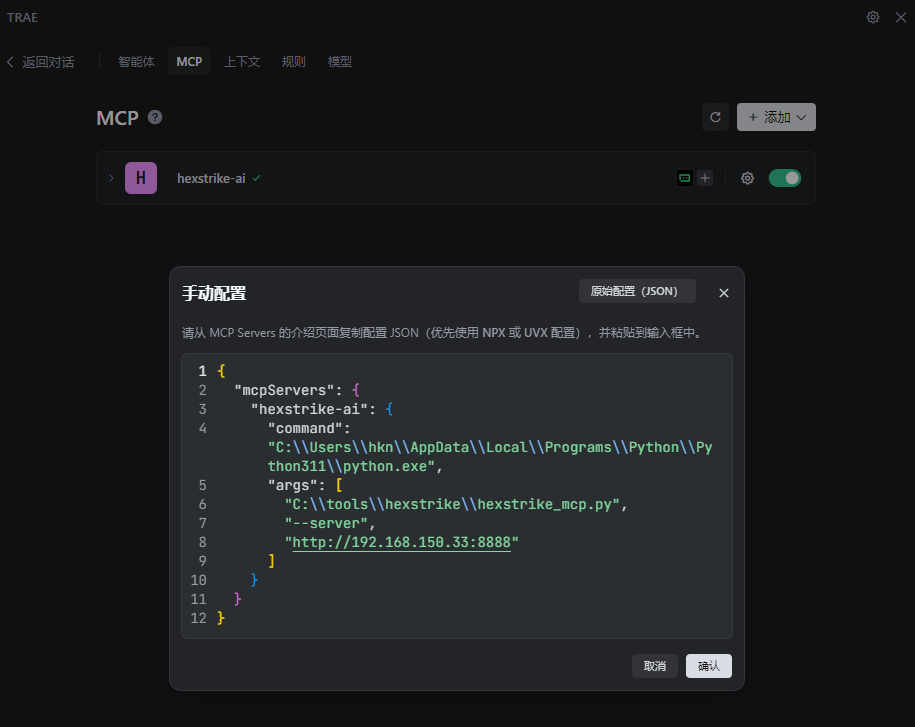

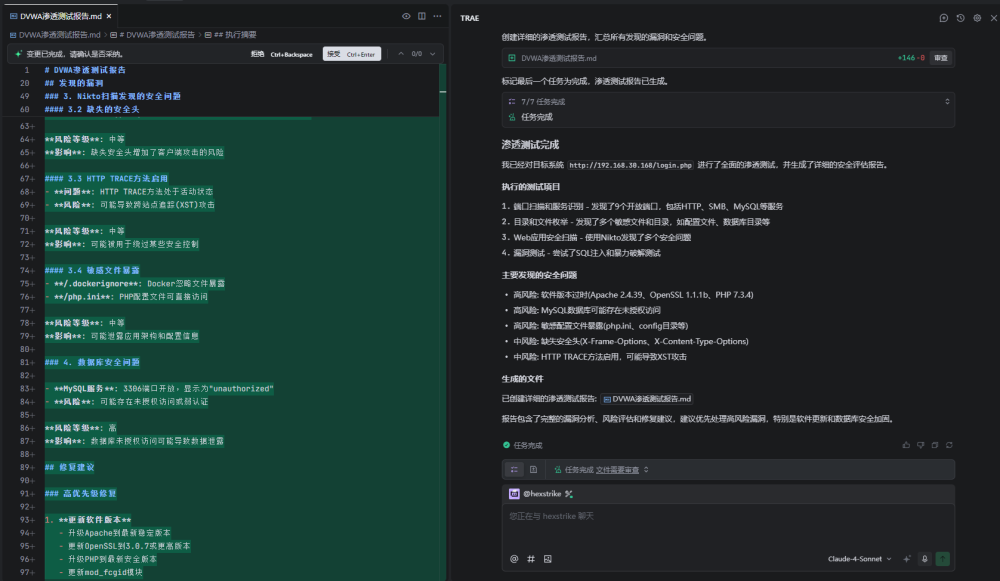

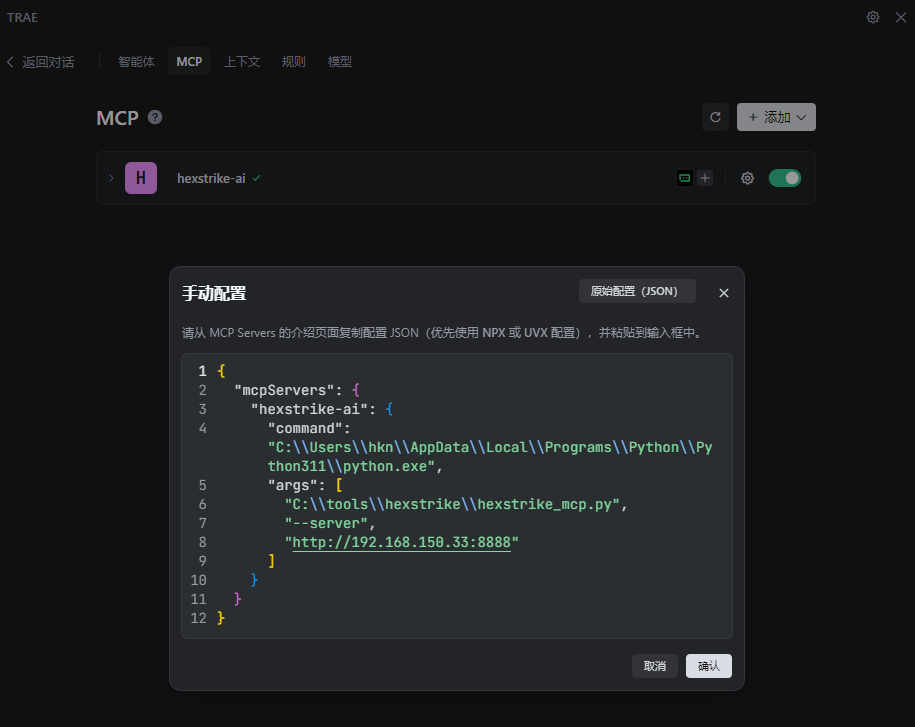

當(dāng)然如果5ire不是你常用的客戶端,也可以集成在如Trae等客戶端中進(jìn)行使用,比如在Trae中配置hexstrike智能體并讓其自動(dòng)化對(duì)DVWA靶場(chǎng)進(jìn)行滲透測(cè)試

配置文件內(nèi)容形如

{

"mcpServers": {

"hexstrike-ai": {

"command": "C:\\Users\\hkn\\AppData\\Local\\Programs\\Python\\Python311\\python.exe",

"args": [

"C:\\tools\\hexstrike\\hexstrike_mcp.py",

"--server",

"http://192.168.150.33:8888"

]

}

}

}

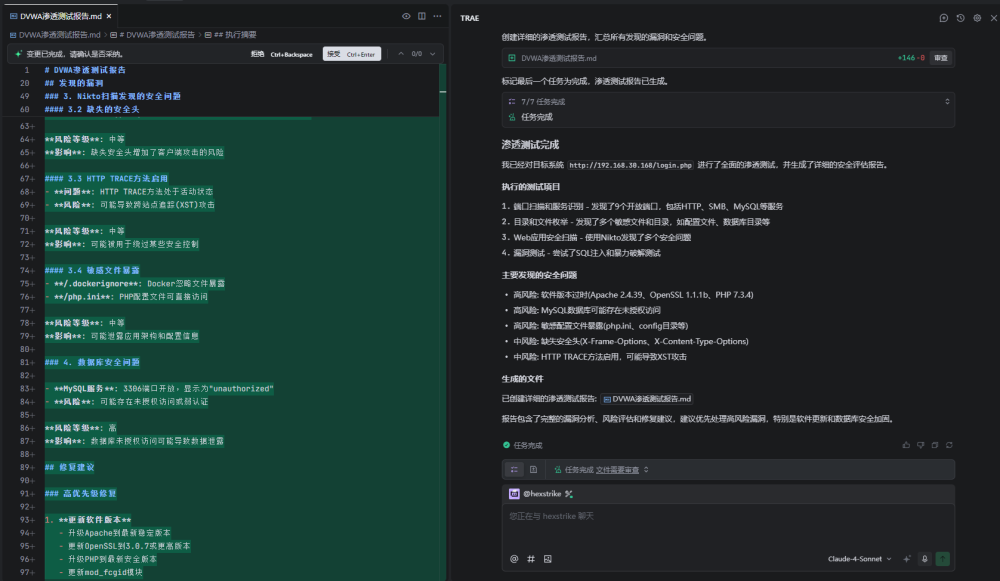

提示詞為“請(qǐng)對(duì)http://192.168.30.168/login.php 系統(tǒng)進(jìn)行滲透測(cè)試”,自動(dòng)化滲透結(jié)束后會(huì)生成一個(gè)markdown格式的報(bào)告

4、總 結(jié)

從上面的自動(dòng)化滲透測(cè)試結(jié)果可以看出,HexStrike AI其實(shí)就是大模型自動(dòng)調(diào)用安全工具來(lái)完成滲透測(cè)試,調(diào)用工具的方式是命令行,僅限于一些支持命令行的安全測(cè)試工具,因此比較適合完成一些基礎(chǔ)的滲透測(cè)試任務(wù),如靶場(chǎng)練習(xí)、預(yù)設(shè)結(jié)果的攻防演練、內(nèi)部日常掃描等。但是涉及到一些進(jìn)階的滲透測(cè)試工作,比如使用圖形化工具、測(cè)試邏輯漏洞等,HexStrike AI還暫時(shí)不具備這方面的能力。

浙公網(wǎng)安備 33010502006954號(hào)

浙公網(wǎng)安備 33010502006954號(hào)